SwitchyOmega 被曝盗取私钥 如何防范插件被篡改?

作者:Lisa & 耀

近日,有用户反馈 Chrome 知名代理切换插件 SwitchyOmega 存在盗取私钥的风险。

经分析发现,该安全问题并非首次出现,早在去年就已有相关安全提醒。然而,部分用户可能未注意到警告,仍在使用受污染版本的插件,从而面临私钥泄露、账户被劫持等严重风险。本文将解析此次插件被篡改的情况,并探讨如何预防插件篡改及应对恶意插件。

事件回顾

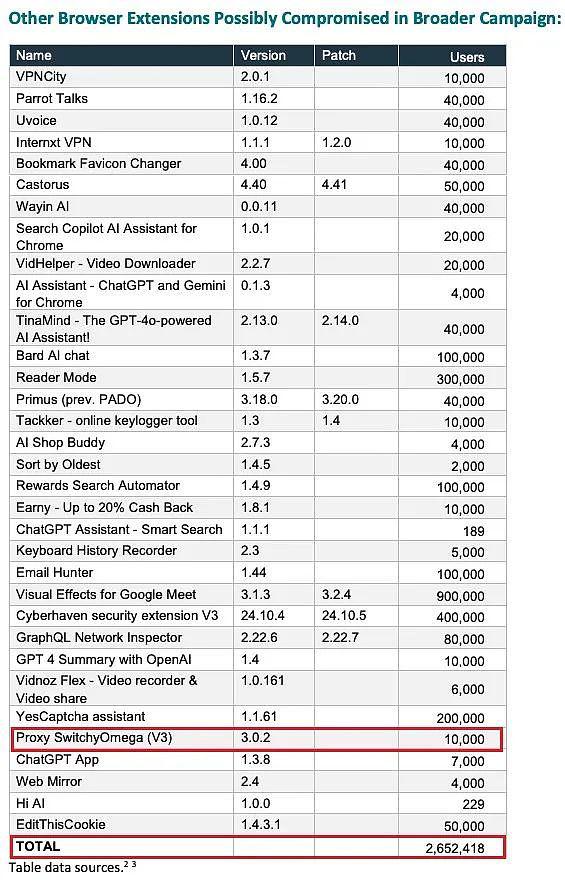

此次事件最早的披露源于一起攻击调查[1]。2024 年 12 月 24 日,Cyberhaven 的一名员工遭遇钓鱼邮件攻击,导致其发布的浏览器插件被注入恶意代码,试图窃取用户浏览器的 Cookie 和密码并上传至攻击者服务器。Cyberhaven 邀请了 Booz Allen Hamilton 公司进行独立调查,Booz Allen Hamilton 在威胁情报报告[2] 中指出,谷歌插件商城中已有 30 余款插件遭受同样的攻击,其中包括 Proxy SwitchOmega (V3)。

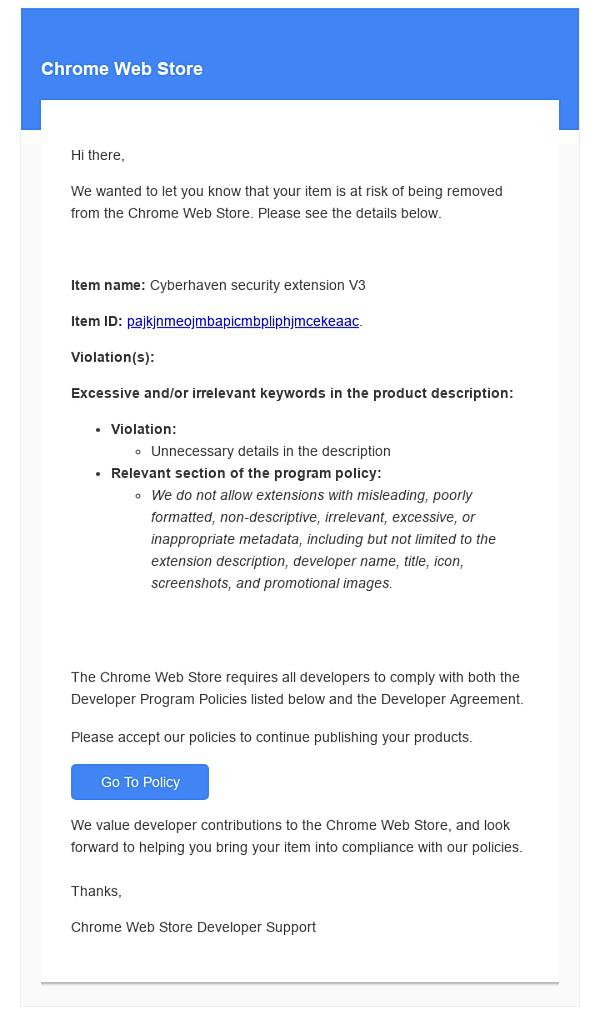

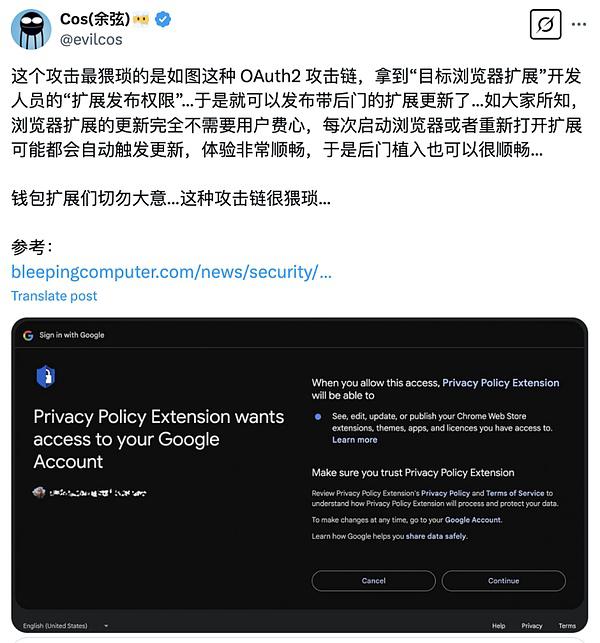

钓鱼邮件声称 Cyberhaven 发布的浏览器扩展程序违反了 Google 的相关条款,并威胁若不立即采取行动,该插件将被撤销。出于紧迫感,该员工点击了邮件中的钓鱼链接,并授权了一个名为“Privacy Policy Extension”的 OAuth 应用。OAuth 的核心风险在于,一旦攻击者获取了 OAuth 应用的访问权限,就能远程控制受害者的账户,在无需密码的情况下修改应用数据。下图展示了攻击者伪造的 OAuth 授权钓鱼邮件界面。

攻击者在获得 Cyberhaven 的 Chrome 应用商店账号控制权后,上传了包含恶意代码的新版本扩展,并利用 Chrome 的自动更新机制,让受影响的用户在不知情的情况下自动更新到恶意版本(版本号 24.10.4,哈希值 DDF8C9C72B1B1061221A597168F9BB2C2BA09D38D7B3405E1DACE37AF1587944)。

恶意插件包含两个文件,其中 worker.js 文件会连接至命令与控制 (C&C) 服务器,下载配置并将其存储在 Chrome 的本地存储中。随后,它会注册监听器,监听来自 content.js 的事件。Cyberhaven 扩展程序的恶意版本 (24.10.4) 于 12 月 25 日凌晨 1:32 (UTC) 上线,并于 12 月 26 日凌晨 2:50 (UTC) 被撤下,存在时间共计 31 小时。在此期间,运行该扩展的 Chrome 浏览器会自动下载并安装恶意代码。

Booz Allen Hamilton 的调查报告指出,这些受攻击影响的插件在谷歌商店的累计下载量超过 50 万次,超过 260 万用户设备中敏感数据被窃取,包括私钥、助记词等,对用户构成了极大的安全风险。这些被篡改的扩展程序在 Google Chrome 应用商店中上架时间最长达 18 个月,而受害用户在此期间几乎无法察觉自己的数据已遭泄露。

(受影响的 Chrome 插件列表和用户统计[3])

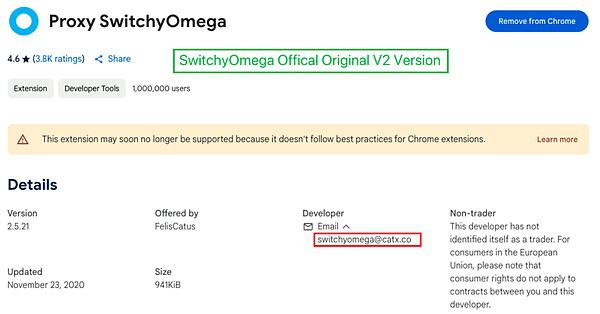

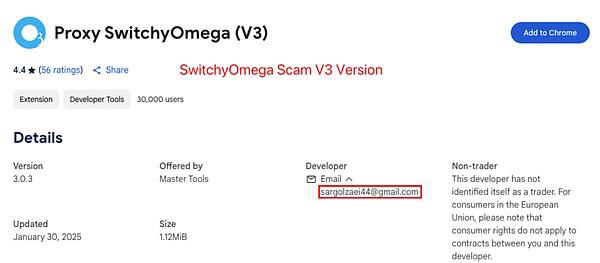

由于 Chrome 商城的更新策略逐渐不支持 V2 版本的插件,而 SwitchyOmega 官方原版[4] 插件为 V2 版本,因此也在不支持的范围内。

受污染的恶意版本[5] 为 V3 版本,其开发者账号与原版 V2 版本的账号并不相同。因此,无法确认该版本是否由官方发布,也无法判断是官方账户遭到黑客攻击后上传了恶意版本,还是 V3 版本的作者本身就存在恶意行为。

慢雾安全团队建议用户检查已安装插件的 ID,以确认是否为官方版本。如果发现已安装受影响的插件,应立即更新至最新的安全版本,或直接将其移除,以降低安全风险。

如何预防插件被篡改?

浏览器扩展程序一直是网络安全的薄弱环节。为了避免插件被篡改或下载到恶意插件,用户需要从安装、使用、管理三个方面做好安全防护。

1. 只从官方渠道下载插件

优先使用 Chrome 官方商店,不要轻信网上的第三方下载链接。

避免使用未经验证的“破解版”插件,许多修改版插件可能已被植入后门。

2. 警惕插件的权限请求

谨慎授予权限,部分插件可能会索取不必要的权限,例如访问浏览记录、剪贴板等。

遇到插件要求读取私钥、钱包地址等敏感信息,务必提高警惕。

3. 定期检查已安装的插件

在 Chrome 地址栏输入 chrome://extensions/,查看所有已安装的插件。

关注插件的最近更新时间,如果插件长期未更新,却突然发布新版本,需警惕可能被篡改。

定期检查插件的开发者信息,如果插件更换了开发者或权限发生变化,要提高警惕。

4. 使用 MistTrack 监控资金流向,防止资产损失

若怀疑私钥泄露,可以使用 MistTrack 进行链上交易监控,及时了解资金流向。

对项目方而言,作为插件的开发者和维护者,应该采取更严格的安全措施,防止恶意篡改、供应链攻击、OAuth 滥用等风险:

1. OAuth 访问控制

限制授权范围,监测 OAuth 日志,如果插件需要使用 OAuth 进行身份验证,尽量使用短时令牌(Short-lived Token) + 刷新令牌(Refresh Token)机制,避免长期存储高权限 Token。

2. 增强 Chrome Web Store 账户安全性

Chrome Web Store 是插件的唯一官方发布渠道,一旦开发者账户被攻破,攻击者就能篡改插件并推送到所有用户设备。因此,必须增强账户安全性,例如开启 2FA、使用最小权限管理。

3. 定期审计

插件代码的完整性是项目方防篡改的核心,建议定期进行安全审计。

4. 插件监测

项目方不仅要确保发布的新版本安全,还需要实时监测插件是否被劫持,如发现问题第一时间撤下恶意版本,发布安全公告,通知用户卸载受感染版本。

如何处理已被植入恶意代码的插件?

如果发现插件已被恶意代码感染,或者怀疑插件可能存在风险,建议用户采取以下措施:

1. 立即移除插件

进入 Chrome 扩展管理页面 (chrome://extensions/),找到受影响的插件进行移除。

彻底清除插件数据,以防止残留的恶意代码继续运行。

2. 更改可能泄露的敏感信息

更换浏览器的所有已保存密码,尤其是涉及加密货币交易所、银行账户的密码。

创建新钱包并安全转移资产(如果插件访问了加密钱包)。

检查 API Key 是否泄露,并立即撤销旧的 API Key,申请新的密钥。

3. 扫描系统,检查是否有后门或恶意软件

运行杀毒软件或反恶意软件工具(如 Windows Defender、AVG、Malwarebytes)。

检查 Hosts 文件 (C:WindowsSystem32driversetchosts),确保没有被修改为恶意服务器地址。

查看浏览器的默认搜索引擎和首页,有些恶意插件会篡改这些设置。

4. 监测账户是否有异常活动

检查交易所、银行账户的登录历史,如果发现异常 IP 登录,需立即更换密码并启用 2FA。

检查加密钱包的交易记录,确认是否有异常转账。

查看社交媒体账户是否被盗用,如果有异常私信或帖子,需立即更改密码。

5. 反馈给官方,防止更多用户受害

如果发现插件被篡改,可以联系原开发团队或向 Chrome 官方举报。

可以联系慢雾安全团队,发布风险预警,提醒更多用户注意安全。

浏览器插件虽然能提升用户体验,但它们同样可能成为黑客攻击的突破口,带来数据泄露和资产损失的风险。因此,用户在享受便利的同时,也需要保持警惕,养成良好的安全习惯,比如谨慎安装和管理插件、定期检查权限、及时更新或移除可疑插件等。与此同时,开发者和平台方也应强化安全防护措施,确保插件的安全性和合规性。只有用户、开发者和平台共同努力,提升安全意识并落实有效的防护措施,才能真正降低风险,保障数据和资产的安全。