黑吃黑:全球头号勒索团伙 LockBit 被黑事件分析

前情回顾:LockBit 是谁?

LockBit 是一个活跃的勒索软件即服务(RaaS,Ransomware-as-a-Service) 组织,最早出现在 2019 年 9 月,由于最初版本在加密文件时会添加“.abcd”后缀,它曾被称为“ABCD 勒索软件”。该团伙以其技术成熟、高度自动化、勒索效率高而著称,在全球范围内发起了大量针对企业、政府、教育和医疗机构的攻击,已被多个国家安全机构列为高级持续性威胁(APT) 组织。我们曾在去年披露过这个组织。

LockBit 的技术持续迭代,发展出多个版本:

LockBit 1.0 (2019):以“.abcd”加密后缀为特征,支持 Windows 平台,使用 RSA + AES 算法加密,执行速度快;

LockBit 2.0 (2021):引入自动化传播能力,提高勒索效率;

LockBit 3.0 / LockBit Black (2022):模块化设计,具备强抗分析能力,还首次推出了漏洞赏金计划,向外部安全研究者悬赏测试勒索软件;

LockBit Green(传闻中的 2023 版本):疑似整合了已解散的 Conti 勒索团伙部分代码。

作为 RaaS 模式的典型代表,LockBit 通过核心开发者提供勒索软件工具包,吸引“加盟者(Affiliates)” 负责具体攻击、渗透与部署,并通过赎金分成来激励合作,一般攻击者可获分成 70%。此外,其“双重勒索”策略也极具压迫性:一方面加密文件,另一方面窃取数据并威胁公开,一旦受害者拒绝支付赎金,数据将会被挂在其专属泄露站点上。

技术层面上,LockBit 支持 Windows 和 Linux 系统,使用多线程加密技术与 AES-NI 指令集实现高性能加密,具备内网横向移动能力(如使用 PSExec、RDP 爆破等),加密前还会主动关闭数据库、删除备份等关键服务。

LockBit 的攻击通常高度系统化,具备典型的 APT 特征。整个攻击链条大致如下:

初始访问(钓鱼邮件、漏洞利用、RDP 弱口令)

横向移动(Mimikatz、Cobalt Strike 等)

权限提升

数据窃取

文件加密

弹出勒索信息

公布信息至泄露站点(若未付款)

LockBit 活跃期间曾掀起多起轰动事件:

2022 年攻击意大利税务局,影响数百万纳税人数据;

曾声称入侵加拿大 SickKids 医院,后道歉并提供解密器;

多起制造商(如防务、医疗设备企业)遭 LockBit 加密;

2022 年第二季度,占全球勒索攻击的 40% 以上;

累计影响超过 1000 家企业,远超 Conti、REvil 等老牌团伙;

勒索成功率极高,2022 年其提出的 1 亿美元赎金中有超过一半成功拿到。

不过,即便强如 LockBit,也并非无懈可击。2024 年 2 月 19 日,LockBit 网站在英国国家犯罪局、美国联邦调查局、欧洲刑警组织和国际警察机构联盟的联合执法行动中被查封,多名 LockBit 成员被逮捕或通缉,但核心开发团队仍未被完全瓦解,部分样本仍在暗网上流传,被分支团体继续使用。

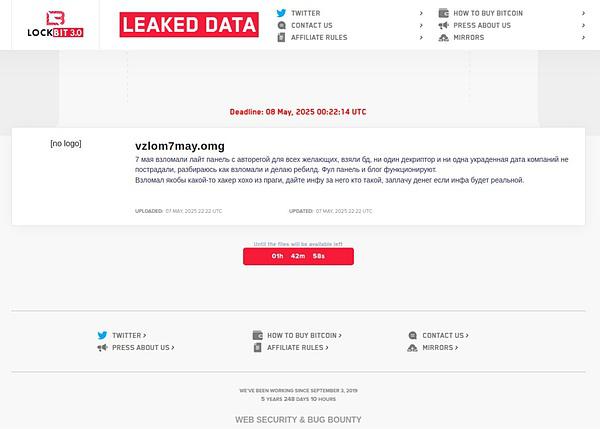

突发事件:LockBit 站点被黑

今日,慢雾(SlowMist) 收到情报:LockBit 的 onion 站点被黑,攻击者不仅接管了其控制面板,还放出了一份包含数据库的打包文件,此举导致 LockBit 的数据库被泄露,包括比特币地址、私钥、聊天记录以及其关联公司等敏感信息。

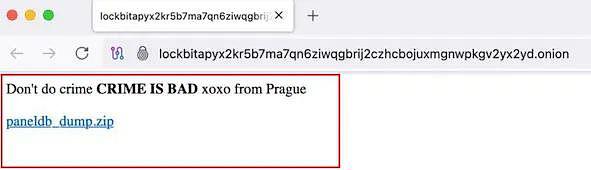

更具戏剧性的是,黑客在被篡改的站点上留下了意味深长的一句话:“不要犯罪,犯罪是不好的,来自布拉格。”

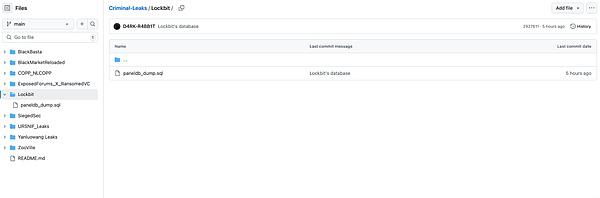

不久后,相关数据被上传至 GitHub 等平台,并迅速扩散。

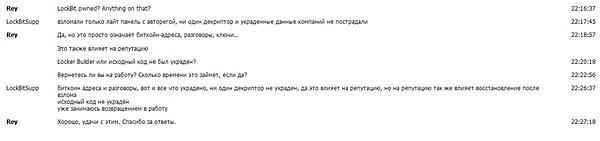

LockBit 官方随后在其频道以俄语作出回应,大概意思如下:

Rey:LockBit 被黑了?有进展吗?

LockBitSupp:只被攻破了带有授权码的轻量级控制面板,没有解密器被盗,也没有公司数据受损。

Rey:是,但这意味着比特币地址、对话内容和密钥等被泄露了…这也会影响声誉吧?

Rey:Locker Builder(勒索构建器)或者源代码有没有被盗?

Rey:你们还会重新上线工作吗?如果会,需要多长时间?

LockBitSupp:只有比特币地址和对话内容被盗,没有解密器被盗。是的,这确实影响声誉,但修复后的重新上线也会影响声誉。源代码没有被盗。我们已经在着手恢复工作了。

Rey:好的,祝你们好运。谢谢你的回答。

泄露分析

慢雾(SlowMist) 第一时间下载了相关泄露文件(仅用于内部研究用途,备份已及时删除)。我们对目录结构、代码文件和数据库内容进行了初步分析,试图还原 LockBit 内部运作平台的架构及其功能组件。

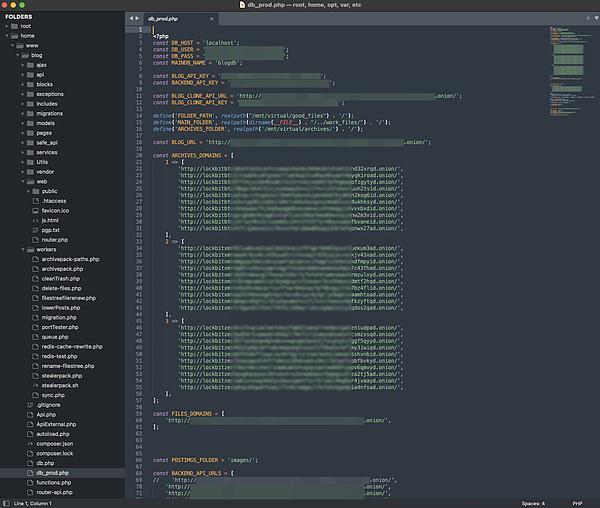

从目录结构来看,这像一种轻量级 PHP 架构编写的 LockBit 受害者管理平台。

目录结构分析:

api/、ajax/、services/、models/、workers/ 显示项目有一定的模块化,但不符合 Laravel 等框架约定的结构(如 app/Http/Controllers);

DB.php、prodDB.php、autoload.php、functions.php 表明数据库和函数引导是手动管理的;

vendor/ + composer.json 使用了 Composer,说明可能引入了第三方库,但整个框架可能是自己写的;

victim/、notifications-host/ 等文件夹名比较可疑(特别是在安全研究中)。

所以我们推测可能这位来自“布拉格”的黑客应该是使用 PHP 0 day 或 1 day 搞定 Web 站点和控制台。

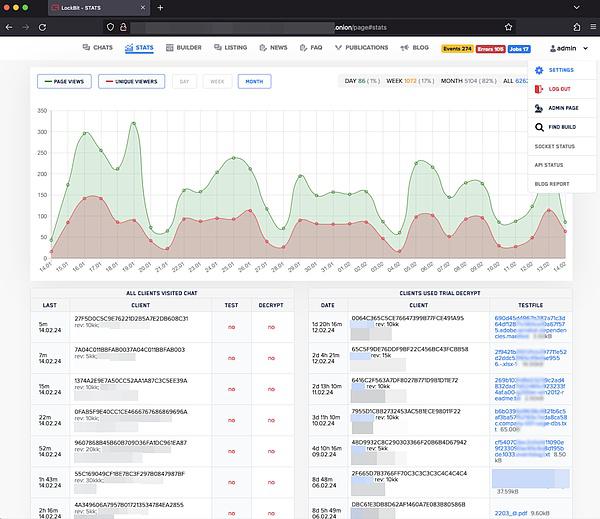

管理控制台如下:

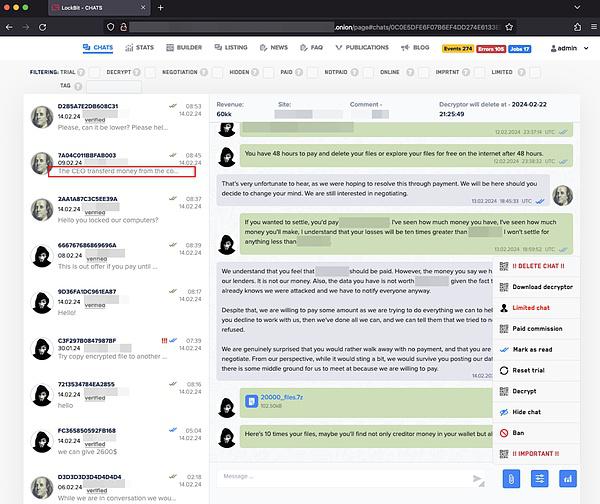

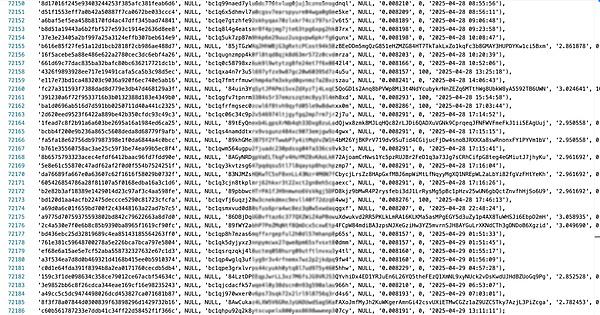

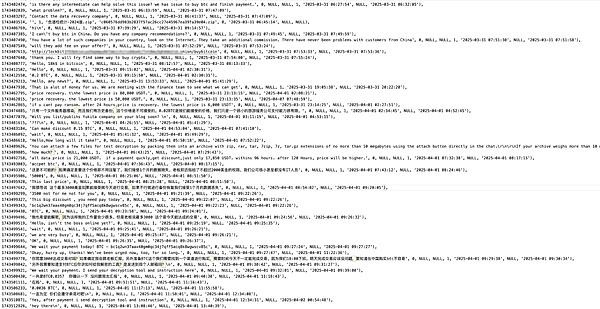

部分聊天沟通信息:

我们看下红框圈出来的信息:受害者 CEO 从 co ... coinbase?付勒索款项?

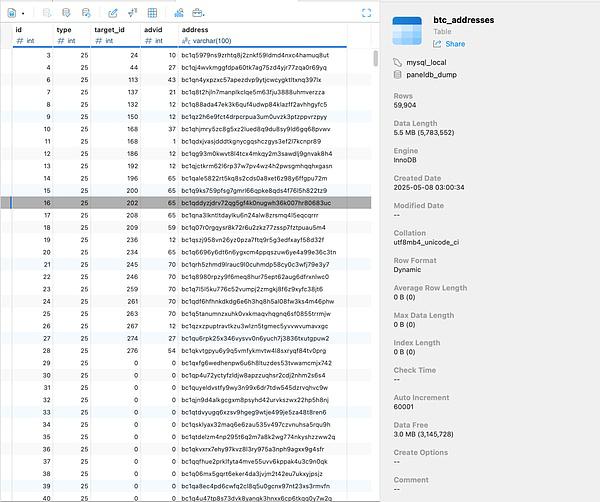

同时,泄露的数据库还涉及约 60,000 个 BTC 地址:

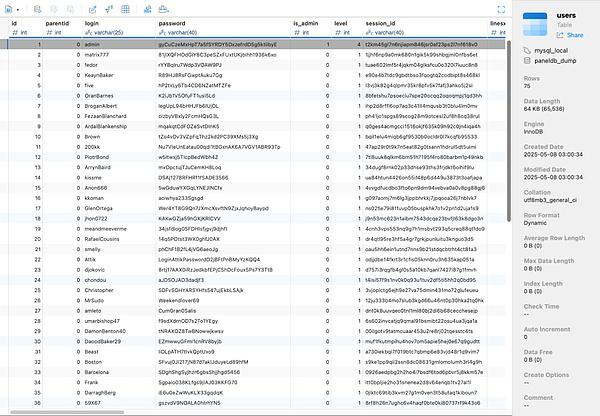

泄露的数据库中有 75 个用户的账号密码:

有趣的讨价还价聊天:

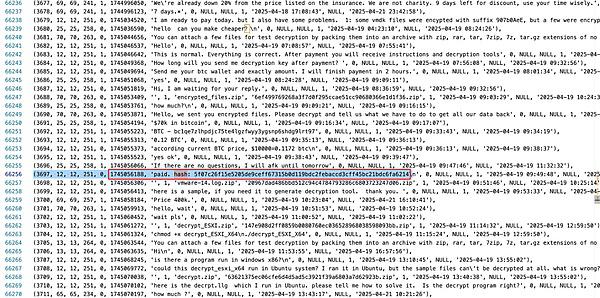

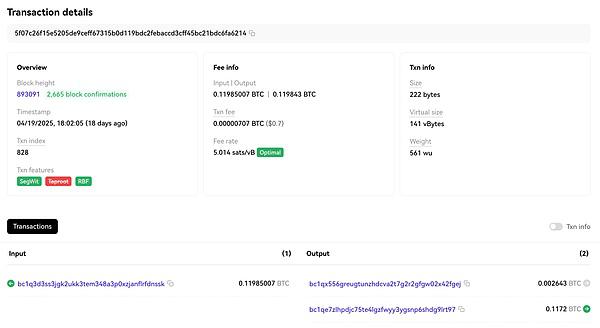

随机找支付成功的订单:

订单地址:

并使用 MistTrack 对比特币收款地址进行追踪:

洗钱资金流向比较清晰,最终流入交易平台。受篇幅所限,后续 MistTrack 会针对加密货币地址进行更多分析,感兴趣可关注 X:@MistTrack_io。

目前,LockBit 官方也就此次事件发布了最新声明。大致翻译如下:

“2025 年 5 月 7 日,我们的一个带有自动注册功能的轻量级控制面板遭到入侵,任何人都可以绕过授权直接访问该面板。数据库被盗,但没有涉及解密器或受害公司的敏感数据。目前我们正在调查具体入侵方式,并启动重建流程。主控面板和博客仍在正常运行。”

“据称此次攻击者为一名叫‘xoxo’的人,来自布拉格。如果你能提供关于他身份的确切信息——只要消息可靠,我愿意出钱购买。”

LockBit 的这番回应颇具讽刺意味。在此前,美国国务院曾发布悬赏通告,为获取 LockBit 团伙核心成员或关键协作者的身份与位置信息,最高悬赏可达 1,000 万美元;同时,为鼓励揭露其加盟者(Affiliates) 的攻击行为,另提供最高 500 万美元的赏金。

如今,LockBit 被黑,反过来在频道中开价寻找攻击者线索——仿佛将“赏金猎人机制”反噬在了自己身上,令人哭笑不得,也进一步暴露出其内部安全体系的漏洞与混乱。

总结

LockBit 自 2019 年起活跃,是全球最危险的勒索软件团伙之一,累计勒索赎金估算(包括未公开数据)至少 1.5 亿美元。其 RaaS(勒索即服务)模型吸引大量加盟者参与攻击。尽管该团伙在 2024 年初曾遭遇“Operation Cronos”执法打击,但依然保持活跃。此次事件标志着 LockBit 内部系统安全受到重大挑战,可能影响其信誉、加盟者信任度与运营稳定性。同时,也展现出网络空间中针对网络犯罪组织的“反向攻击”趋势。

慢雾安全团队建议各方:

持续情报监控:密切跟踪 LockBit 的重建动态和潜在变种版本;

关注暗网动向:实时监测相关论坛、站点和情报源,防止二次泄露与数据滥用;

强化 RaaS 威胁防御:梳理自身暴露面,加强对 RaaS 工具链的识别与阻断机制;

组织响应机制完善:若发现与自身组织存在直接或间接关联,建议立即向主管机构通报并启动应急预案;

资金追踪与防诈联动:如发现有可疑支付路径流入自身平台,应结合链上监控系统加强反洗钱防范。

本次事件再次提醒我们,即便是技术能力强悍的黑客组织,也无法完全免于网络攻击。这也是安全从业者持续战斗的理由之一。