Bybit 14.4亿美元被盗事件完整剖析 安全与监管的博弈再起?

在此前,Beosin已经对Bybit事件进行完整链路分析,而现在,黑客正在对被盗资金进行“清洗”,同时Bybit已通过贷款、大户存款和 ETH 购买等多种渠道获得约 446,869 枚 ETH(价值约 12.3 亿美元),目前 Bybit 已接近弥补因黑客事件造成的资金缺口。Beosin团队也在和Bybit团队同步分析进展。

Bybit黑客攻击事件概览

Bybit是一家全球领先的加密货币衍生品交易所,成立于2018年,总部位于新加坡,并在阿联酋迪拜设有运营中心,此外,还在塞浦路斯、哈萨克斯坦、格鲁吉亚等国家获得了对应的VASP牌照。该交易所专注于提供加密货币的永续合约、期权合约、现货交易等服务,致力于为用户打造安全、高效、透明的数字资产交易平台。

北京时间2月21日22时56分,加密货币交易平台Bybit遭遇黑客入侵,攻击规模巨大,总资产价值约14.4亿美元(约合人民币104亿元)的逾40万ETH和stETH被转移至未知地址。

根据Beosin安全团队的分析,被盗资产主要包括:

401,347 ETH(价值约 11.2 亿美元)

8,000 mETH(价值约 2,300 万美元)

90,375.5479 stETH(价值约 2.5 亿美元)

15,000 cmETH(价值约 4,400 万美元)

事件完整复盘

结合Bybit官方公布的信息来看,黑客通过某种方式侵入了Bybit内部员工的电脑,通过篡改了UI前端显示的内容,在签名人员确认Safe的URL正确的情况下,实际上却签署了黑客精心构造的恶意交易,该交易实质上是修改钱包合约的逻辑实现,从而让黑客能够完全接管该钱包。由于黑客控制了员工的电脑,能够拿到最终的交易签名,将交易提交上链。待交易被打包广播之后,黑客完全掌握了该钱包。随后黑客将钱包中的所有资产转出。

攻击过程的技术细节与时间线

1. 攻击时间线还原

2025年2月21日前:

黑客组织Lazarus Group可能已通过木马等手段潜伏在Bybit团队成员的设备中,为后续攻击做准备

2025年2月21日:

黑客通过篡改Bybit团队访问的Safe多签钱包前端界面,诱导签名人员签署恶意交易,将ETH冷钱包的智能合约逻辑更改为黑客控制的恶意合约,从而完全控制了该钱包。

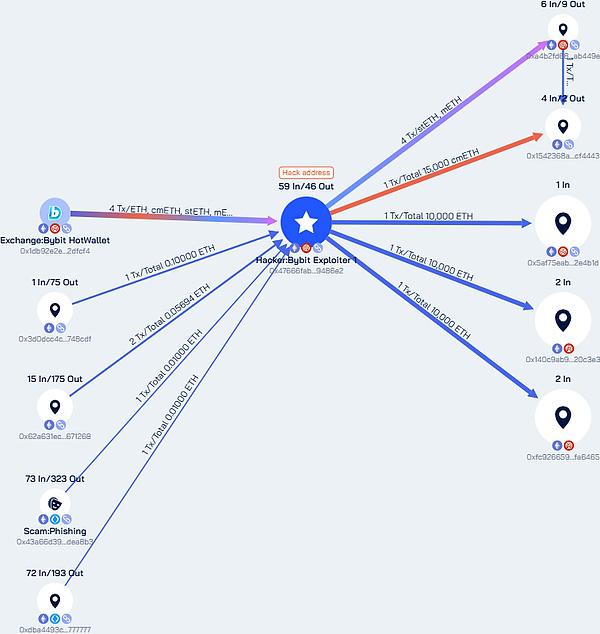

UTC时间2025-02-21 14:16:11,Bybit交易所热钱包有价值14.6亿美元以上的ETH和stETH流向黑客地址

0x47666fab8bd0ac7003bce3f5c3585383f09486e2,成为加密货币历史上金额最大的盗窃事件。

UTC时间2025-02-21 14:44:00,Bybit的联合创始人Ben Zhou在第一时间确认了此次事件,表示Bybit的官方冷钱包遭到黑客入侵,并且开始紧急处理相关安全问题。

我们对Bybit交易所黑客攻击事件的被盗资金展开了深入追踪与分析。研究发现,其中一个被盗资金沉淀地址

0x36ed3c0213565530c35115d93a80f9c04d94e4cb。

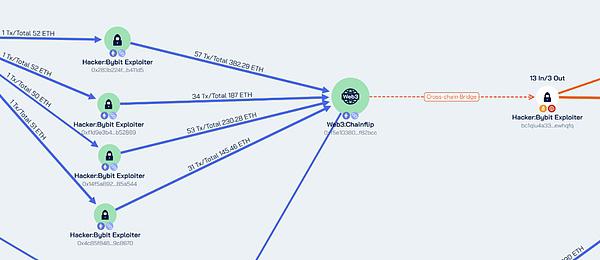

于UTC时间2025年2月22日06:28:23,将5000 ETH转移至拆分地址0x4571bd67d14280e40bf3910bd39fbf60834f900a。随后,资金以数分钟一次的频率被拆分为数十至数百ETH不等的金额,并进一步转移至多个地址。值得注意的是,部分资金在多次转账后尝试通过Chainflip跨链至BTC链地址

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq,显示出黑客尝试通过跨链等操作进一步隐匿资金流向的企图。

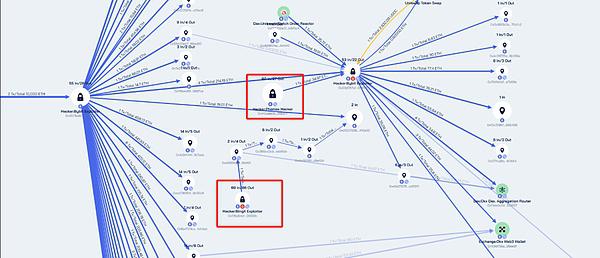

此外,我们Bybit黑客攻击销赃路径上,还发现了Bingx和Phemex黑客攻击销赃路径相同的地址,怀疑这几起攻击行为为相同团伙或使用了相同销赃途径,重合地址为:

0x33d057af74779925c4b2e720a820387cb89f8f65

0xd555789b146256253cd4540da28dcff6e44f6e50。

这一关键发现进一步印证了我们此前基于攻击模式与WazirX事件相似性所做出的推论,即Bybit交易所黑客攻击事件极有可能与Lazarus Group有关。

2025年2月23日:

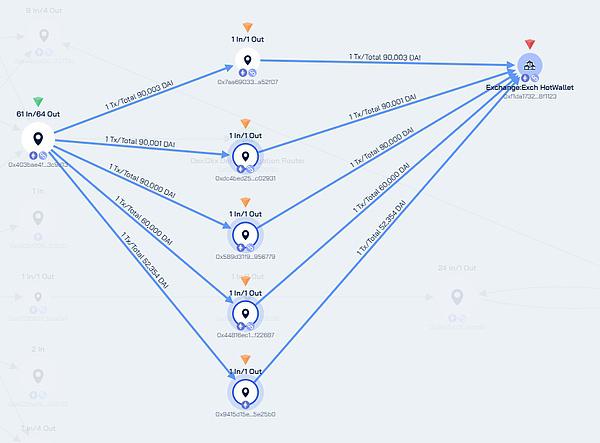

Bybit黑客销赃模式趋于稳定,主要使用Thorchain将资产转移至BTC公链,以及利用OKX DEX兑换为DAI再进行流转。

2. 攻击技术手段分析

a. 漏洞利用方式(如钓鱼攻击和与社会工程学手段、前端UI篡改、恶意合约部署)。

钓鱼攻击与社会工程学

攻击者通过钓鱼攻击(如伪造邮件或恶意链接)入侵了Bybit内部员工的电脑,获取了操作权限。利用社会工程学手段,攻击者可能伪装成内部人员或合作伙伴,诱导员工点击恶意链接或下载恶意软件,从而植入后门。

前端UI篡改

攻击者篡改了Safe多签钱包的前端界面,伪造了看似正常的交易提示页面,诱导签名人员签署恶意交易。签名人员在确认URL“Safe”的情况下,实际签署的交易内容已被篡改,导致恶意合约逻辑被植入。

恶意合约部署

攻击者在攻击前部署了恶意合约(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516),并通过DELEGATECALL将恶意逻辑写入Safe合约的STORAGE[0x0]中。恶意合约中包含后门函数(如sweepETH和sweepERC20),用于转移冷钱包中的资产

b. 攻击者如何绕过风控系统(如伪造IP或页面、模拟正常用户签名行为等)。

伪造页面与交易提示

攻击者通过篡改Safe多签钱包的前端界面,伪造了看似合法的交易提示页面,使签名人员误以为交易内容正常。签名人员在硬件钱包上看到的交易内容与实际执行的交易内容不一致,导致“盲签”现象。

模拟正常用户行为

攻击者在入侵员工设备后,模拟了正常的用户操作行为(如登录、签名等),避免了触发风控系统的异常行为检测。通过伪造IP地址或使用代理服务器,攻击者隐藏了真实来源,进一步规避了风控系统的IP黑名单检测。

利用硬件钱包的局限性

硬件钱包在处理复杂交易时存在解析能力不足的问题,无法完整显示Safe多签钱包的详细交易数据,导致签名人员无法验证交易内容的真实性。攻击者利用这一缺陷,通过伪造交易内容诱导签名人员进行“盲签”。

绕过多签机制的信任漏洞

虽然Bybit采用了多签机制,但多个签名方依赖于相同的基础设施和验证流程,一旦其中一个环节被攻破,整个安全体系即被突破。攻击者只需攻破一个签名者的设备,即可伪造交易并获取足够的签名权限。

被盗资金洗钱路径与关键节点突破

1. 洗钱手段拆解

a. 跨链桥转换:通过Chainflip、ChangeNow、Thorchain、LiFi、DLN 等转移资产

Lazarus Group 擅长利用各类跨链桥规避链上追踪,除Chainflip 之外,该组织在历次攻击事件中还广泛使用 Avalanche Bridge、BitTorrent Bridge、Thorchain、Threshold及 Swft 等跨链工具进行资金转移。例如,在 Atomic Wallet 被盗事件、Alphapo被盗事件、Stake.com被盗事件、DMM Bitcoin 被盗事件、Harmony 跨链桥攻击事件及 Coinspaid 被盗事件 中,均可见 Avalanche Bridge 的踪迹。

b. 混币平台使用:eXch混币交易所

Lazarus Group 曾使用Tornado Cash、Sinbad 和 Railgun 等平台进行资金混淆与清洗。

Tornado Cash 曾因被用于协助 Lazarus Group 洗钱,于 2022 年被美国财政部外国资产控制办公室(OFAC)制裁,该组织随后一度停止使用该混币器。然而,自 2024 年 3 月起,Lazarus Group 再次利用 Tornado Cash 进行大规模资金清洗。值得一提的是,针对Bybit事件,我们已做好充分准备,一旦相关资金进入Tornado.cash混币器,Beosin将立即启动资金穿透分析。专项工作组已配备最新版本的Tornado Cash穿透算法,并有多位在类似案件中成功完成资金穿透的专业分析师加入,确保能够高效追踪资金流向,为后续行动提供有力支持。

Sinbad 被 OFAC 指定为 Lazarus Group 的主要洗钱工具,特别是在 CoinEX 被盗事件 中,该组织大量转移被盗资产至 Sinbad 进行混币操作。

Railgun 亦是 Lazarus Group 资金清洗的重要渠道。2023 年初,美国联邦调查局(FBI)报告称,Lazarus Group 通过 Railgun 清洗了超过 6000 万美元的非法资金。

c. 场外OTC洗钱

Lazarus Group 在盗取加密资产后,通常采取 跨链转移 + 混币器清洗 + OTC 变现 的链式洗钱流程。该组织会先将被盗资金在多个跨链桥间反复转移,并通过混币器掩盖资金来源,随后提取至特定地址集群,再借助场外 OTC 交易将加密资产转换为法币。

统计数据显示,Paxful、Noones、MEXC、KuCoin、ChangeNOW、FixedFloat及 LetsExchange 等交易所均曾接收过 Lazarus Group 关联资金。此外,除链上洗钱外,该组织也频繁利用场外交易逃避监管。此前的相关报道显示,自 2022 年以来,场外交易员 Yicong Wang 长期为 Lazarus Group 提供资金清洗服务,帮助该组织通过银行转账将 价值数千万美元的被盗加密资产转换为现金。Lazarus Group在资金清洗过程中展现出高度系统化的运作模式,这一多层次、去中心化的洗钱方式进一步加大了资金追踪难度。

加密资产平台如何进行事前防御、事中响应、事后追踪

1. 事前防御

a. 加强内部多签流程安全建设,使用专有的网络与设备进行签名审核与操作,避免设备被黑客控制从而成为黑客进入内网的突破口;

b. 签名人员在审核签名内容时,应明确对比流程中显示的签名与钱包中显示内容的一致性,如果发现异常,应立即停止签名流程并进行应急响应;

c. 还可以通过风控系统实时监控冷热钱包的资金动态,对异常的行为及时告警;

d. 对于多签钱包签名数据向链上提交时,可以指定只有固定的几个地址才能够进行签名数据提交工作,将交易提交与签名权限都控制在企业内部,

2. 事中应急响应

a. 威胁情报共享:通过Beosin安全情报网络快速预警。

b. 应急响应机制:发现异常交易后,迅速启动应急响应,第一时间评估是否需要暂停客户钱包充提,向社区同步情况,利用整个安全社区的力量阻碍被盗资金的流转;

c. 攻击溯源分析:结合链上数据与链下日志追踪攻击来源和资金去向。

d. 资金冻结协助:联动金融与执法机构冻结被盗资金。

3. 事后追踪与复盘

a. 资金流向图谱:利用Beosin Trace工具可视化洗钱路径。

b. 反洗钱(AML)标注:Beosin迅速的将所有黑客相关的钱包地址标记为黑客,并对所有的资金转账行为进行告警,堵住了黑客通过Beosin的客户平台进行洗钱的途径。

c. 司法取证支持:提供符合法律标准的链上证据链。

本次事件带来的警示与行业改进方向:

Bybit事件暴露了加密货币行业在资金安全管理上的漏洞,也为整个行业敲响了警钟。以下是本次事件带来的几点重要启示:

提升多签流程的安全性

多签管理资金是行业的常见做法,但其安全性仍有待加强。本次事件中,黑客通过入侵内部Safe签名系统工作流,实施了签名欺骗并篡改了签名数据。因此,签名系统的安全性是重中之重,必须通过技术升级和严格的权限管理来防范类似攻击。

加强签名环节的审核与监控

在签名过程中,操作者需仔细审核签名内容,例如冷钱包签名时应与前端显示的签名内容进行比对,以发现潜在的异常。此外,建议对签名后的数据进行模拟执行,确认执行结果与预期一致后再广播交易。尽管本次事件中黑客直接获取了签名内容并广播交易,但这一步骤仍能有效防范其他类型的攻击。

建立行业联盟,协同应对安全威胁

成立VASP(虚拟资产服务提供商)行业联盟,联盟成员间共享最新的重大事件信息和安全威胁情报,集合行业力量共同应对黑客攻击和洗钱行为。这种协同机制可以提升整个行业的防御能力。

加强合规建设,防范洗钱风险

去中心化协议和VASP平台需进一步加强合规建设,避免被黑客利用进行洗钱活动。一旦平台被合规部门标记为高风险实体,将严重影响正常用户的出入金操作。因此,交易所和去中心化平台应完善反洗钱(AML)和了解你的客户(KYC)机制,确保合规运营。

持续优化安全与合规机制

安全与合规是一个动态的过程,需要根据最新的威胁和技术发展不断优化。行业从业者应保持警惕,定期审查和升级安全措施,同时积极参与行业标准的制定和完善。

Bybit事件不仅是一次安全漏洞的暴露,更是对整个行业安全与合规体系的考验。只有通过技术升级、流程优化、行业协作和合规建设,才能有效应对日益复杂的网络安全威胁,保障用户资产安全,推动行业的健康发展。